|

|

||

|

Ich hab alles von TPLink Omada, Router, Controller, Managed POE+ Switches, APs |

||

|

||

|

Hier ebenfalls Omada und absolut zufrieden damit. Ubiquiti UniFi hatte ich davor kurz, bin dann aber bei Omada gelandet. UniFi sieht vielleicht mehr fancy aus und ist sozusagen das Apple in der Netzwerkhardware. Unterm Strich ist alles für ein EFH locker ausreichend. |

||

|

||

|

Ich sag's mal so, Leute in diesem Forum sind ohnehin nicht die Norm und Omada kostet bei gleicher Leistung nicht wesentlich weniger bzw hat Unifi einfach das umfangreichere Ökosystem, jeder der mehr als Internet und einen einfachen Switch daheim haben will muss das Thema als Hobby sehen und wird mit der Zeit auch entsprechend investieren IT Security wird immer wichtiger, aktuell zahlen da viele Körperschaften Lehrgeld, irgendwann widmen sich Schädiger dann den Privaten, da hab ich lieber den Standard eines mittleren Unternehmens und bin für Eindringlinge unattraktiv, es fängt schon bei IP Restrictions an und geht hald dann irgendwann in einer vollumfänglichen Architektur auf mit DMZ etc |

||

|

||

|

Keine Ahnung wie lange es bei Omada Updates gibt, aber bei Ubiquiti gibt es die sehr lange, ähnlich wie bei Apple, es kostet etwas mehr, kann oft dann auch mehr und bekommt relativ lange Updates und Support. Etwas das ich wichtig finde, ich möchte nicht alle 2 Jahre Hardware erneuern, da etwas nicht mehr funktioniert oder eine Sicherheitslücke da ist und es kein Update mehr dafür gibt. Das ist mein Grund, warum ich seit Jahren mit Ubiquiti unterwegs bin und bei unserem Hausbau alles nötige dann mit Ubiquiti ergänzt habe. |

||

|

||

|

In beruflich im Netzwerk-/Securitybereich unterwegs und würde inzwischen für zu Hause auch Ubiquiti nehmen. Da hast direkt eine richtig gute Videoüberwachung mit Anbindung an Smarthome und Zugangskontrollsystem dabei. Habe derzeit Fortinet zu Hause, das ist aber eher meiner beruflichen Verbundenheit damit geschuldet  |

||

|

||

|

naja, bei den Preisen sollte es ja selbstverständlich sein. Wenn man wirklich lange Laufzeiten anstrebt sollte man eher was mit OpenWRT Firmware nehmen. Ich betreibe meine alten UAP-Pro damit weil Ubnt den Support dafür schon lange eingestellt hat. |

||

|

||

|

Kommt auch wieder drauf an, WLAN mit WPA2 ist nicht mehr zeitgemäß, wenn die APs kein WPA3 können würde ich sie heute nicht mehr einsetzen, da ist mir dann egal ob sie noch supported werden |

||

|

||

|

Nun, bei mir läuft alles auf WPA3, das sollte bei den besseren (Ubiquiti) AC-Points eigentlich schon implementiert sein. |

||

|

||

|

Da ja. Aber unterstützen es auch alle Endgeräte? Wobei man die Kirche auch schon im Dorf lassen sollte, WPA2 mit einem guten langen Passwort ist quasi nicht knackbar. |

||

|

||

|

das problem ist nach wie vor, dass sehr viele smart home geräte nur wpa2 unterstützen... |

||

|

||

|

Seh das Problem in einem EFH mit WPA2 auch nicht. Da müsste jemand im Garten oder Einfahrt hocken und versuchen das Passwort zu knacken. Kirche im Dorf lassen bitte... Selbst wenn, welches Interesse gäbe es da Daten abzuschaufeln? Crypto Private Keys oder Login Daten zu ergattern? Da wärs wohl einfacher es via Social Engineering bzw. Phishing zu machen anstelle sich physisch in den Garten zu hocken und das Risiko einzugehen inflagranti erwischt zu werden. |

||

|

||

|

Gerade nochmals bezüglich der Applegeräte nachgesehen. Aktuell unterstützen es alles Geräte im Haushalt, da sie ziemlich neu sind, bzw. erst in den letzten Monaten angeschafft wurden und nicht zu den "GeizistGeil" Geräten gehören. |

||

|

||

|

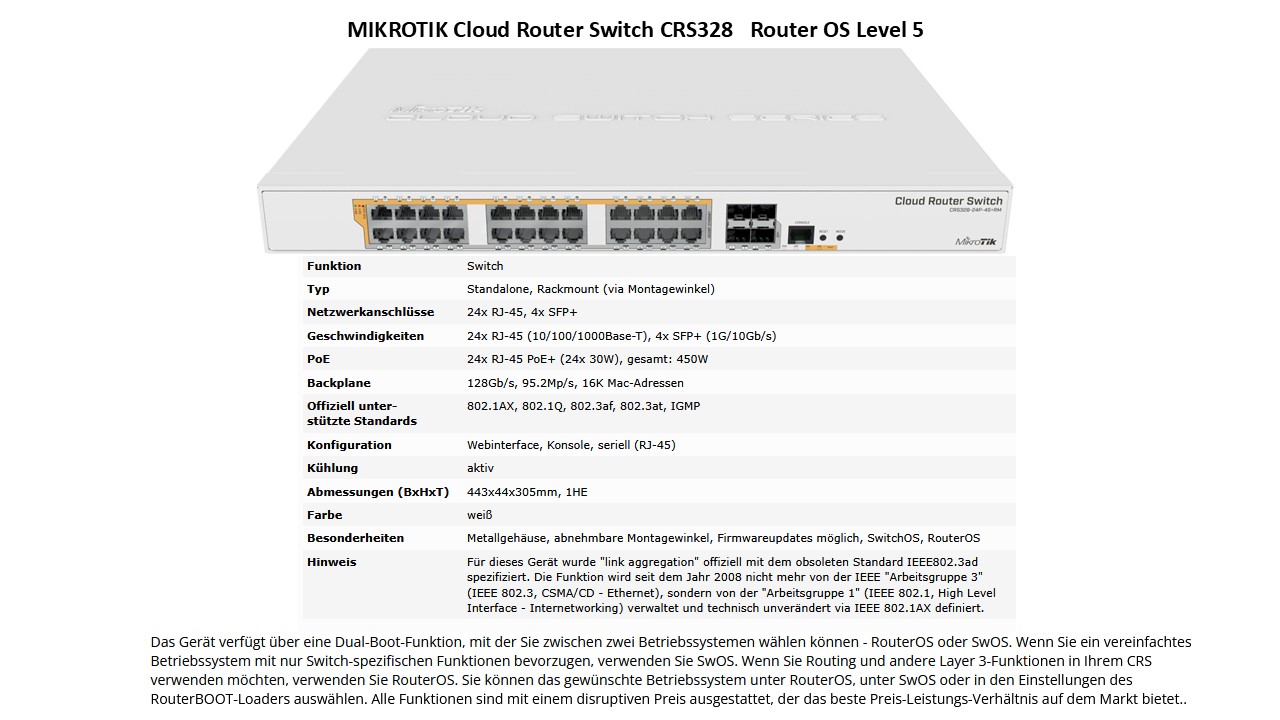

Ich glaube, da wird sehr viel Angst gemacht. Nach dem Motto "Angst verkauft". Bin selber im Netzwerk tätig. Ja, es ist gelungen, den WPA2 Key zu knacken, aber sicher nicht im vorbeigehen. Und es wird auch einmal die Nachricht kommen, dass der WAPA3 Key geknackt worden ist. Es gibt viele "kleinere" Hürden, um den unberchtigten Wlan Zugang zu erschweren. - Hidden SSID. - auf MAC Adresse eingeschränkt. - Statische DHCP Adressreservierung auf MAC-Adresse gebunden. - Dynamische VLAN Zuweisung auf MAC-Basis. - IP Traffic über VLANs durch strenge FW-Regeln kontrolliert. - IP-Traffic vom und zum Internet durch strenge ACL - Internetsurfen nur über einen Proxy, der in einer DMZ ist und durch ACL geschützt ist. - Und ACL Rules so streng als möglich SRC-Adress, DST-Address (Net-ID) DST-Port. Und (fast)alle Punkte sind in meinen Mikrotik RB2011UiAS-2HnD-IN um ca. 130€ konfiguriert. Ich finde die Produktpalette von Mikrotik sehr gut. Anfänger mit wenig NW-Kenntnissen kommen mit der Konfigurationslogik und der GUI nicht gut zurecht. Aber es gibt genug Hilfe im Internet. Einen L2, bzw. L3 Switch würde ich mir für zuhause nie kaufen. Z.B. kann man den Mikrotik Cloud Router Switch CRS328 in zwei Modi betreiben. Wenn man einen L2 Switch braucht, dann bootet man das Sw-OS Betriebssystem. Will man alle Features nutzen, dann bootet man das RouterOS. Und für ca. 500€ ist der Preis aus meiner Sicht angemessen mit dem Router OS Level 5. Hat auch ein ordentliches PoE Power-Budget von 450W und keine mickriegen 95W, wie bei anderen 24 Port Switches.    |

||

|

||

|

Hallo kague, hier gibt es dazu Erfahrungen und Preise: Netzwerktechnik EFH Neubau |

||

|

||

|

Offtopic: Was ist eigentlich mit der Dreamwall geworden? War bei uns am Radar aber nicht lieferbar und sind dann bei einem kleinem Schrank und Dreammachine gelandet. Das Teil wär doch die wunderwuzi Lösung und man bräuchte auch keinen Schrank. Oder überseh ich irgendwas bis auf die beschränkte Erweiterbarkeit und rel. hohen Preis? |

||

|

||

|

Das Teil ist ja mal geil. Habe ich noch nie gesehen. Aktuell auf und von Amazon um 1k => https://www.amazon.de/dp/B0CB7RCNVR?linkCode=xm2&camp=2025&creative=165953&smid=A3JWKAKR8XB7XF&creativeASIN=B0CB7RCNVR&tag=geizhals1-21&language=de_DE/?ie=UTF8&tag=wwwenergiespa-21 |

||

|

||

|

die Sachen sollte man auch in einem separaten VLAN laufen lassen |

||

|

||

|

Möchte dir nicht auf den Schlips treten, aber ein Switch ist L2 und ein Router L3, verstehe somit deinen Kommentar nicht. Mit 802.1x und VLan kann man auf L2 Ebene ein Netzwerk sicher bauen und ich würde einen CRS328 nie als Router verwenden, da zu langsam. Ich verwende auch Mikrotik, als L2 Switch einen CRS326 und als Router einen RB5009. Die AP sind von Zyxel, Mikrotik ist im Bereich WLan in der Entwicklung irgendwie hinten nach. |

||

|

||

|

Richtig - aber wer hat zu Hause, außer interessierten ITlern, das so umgesetzt und eine Firewall zwischen den VLANs? Wenn du nur any<->any-Regeln hast, kannst dir die ganze Segmentierung auch sparen  WPA2 vs. WPA3: ich würde bei Neuinstallation auch nur noch WPA3-fähige Geräte einsetzen. Ein ernsthaftes Sicherheitsrisiko zu Hause ist das m.E. aber nicht. Die meisten Unternehmen rennen noch auf WPA2 und viele traurigerweise nur mit PSK statt 802.1x :/ |

||

|

||

|

stimmt .. genau wie ein Hidden SSID nicht unbedingt die Sicherheit erhöht.... |

||

|

||

|

da sind wir wieder beim Thema, ich unterstelle den allermeisten Leuten in diesem Forum mehr Fachwissen als dem "nicht Forums Pöbel" und wenn man sich dann ins Thema einarbeitet ärgert man sich mit den Jahren was man alles nicht machen kann mit der vorhandenen Hardware Poweruser wird man ziemlich schnell und Dinge wie ordentliche Netzwerksegmentierung brauchts ja auch bei KNX, außen sollte es immer eine eigene Linie sein, gleiches beim Netzwerk, eigenes VLAN für außen und komplett entkoppelt mittels Firewalls etc |

||

|

||

|

Das läuft derzeit auf einen kompletten Verzicht auf etliche Gerätekategorien hinaus. In dem Fall muss man sich dann auch die Frage stellen wozu man überhaupt Ubnt verwendet wenn man dann Features wie PPSK nicht nutzt um "unsichere" WPA2 Geräte in ein eigenes Netzwerk zu verbannen. |

Beitrag schreiben oder Werbung ausblenden?

Einloggen

Einloggen

Kostenlos registrieren [Mehr Infos]

Kostenlos registrieren [Mehr Infos]