|

|

||

|

Grundsätzlich ist es kein Fehler nach der Möblierung Stechdosen auszurichten, hast du ja selber gemacht sonst hättest du ja keine 3er Steckdose hinter dem Fernsehsideboard. Also wo mal ein Schreibtisch oder der Fernseher hinkommt sollte man schon in den Räumen berücksichtigen. Mangel hat man selten bei Steckdosen, weil es ja zu Glück Stromverteiler gibt, aber wenn man es schafft durch Planung die Anzahl der Stromverteiler zu minimieren spricht doch nichts dagegen. Ich habe auch beim Fernseher 2 9er Verteiler mit Überspannungsschutz liegen zum einen wollte ich auch nicht soviele Steckdosen setzen und noch dazu haben die Verteiler eine Schutzfunktion. Hängt natürlich vom Switch ab, aber grundsätzlich glaube ich schon das ein Gerät weniger Strom braucht als viele einzelne. Sicher kostet die Verkabelung etwas, aber da kostet die Arbeitszeit mehr als das Material somit kann man da sparen wenn man die Kabel selber zieht. Also wenn ich ein Haus neu baue will ich schon dass es passt und nicht da oder dort was hinpfuschen. Netzwerktechnisch ist das einfach keine saubere Lösung und deshalb versucht man es zu vermeiden, muss aber sagen dass ich im Wohnzimmer leider auch auf die Switch-Lösung an einer LAN-Steckdose zurückgreifen musste. Diese Lösungen bedeuten aber eine Reduzierung der Geschwindigkeit. Wenn dein Switch mit einen 1000 Mbps verbunden ist, müssen sich alle Geräte die 1000 Mbps teilen, wenn du ein direktes Kabel hast hat jedes Gerät 1000 Mbps zu Verfügung. |

||

|

||

|

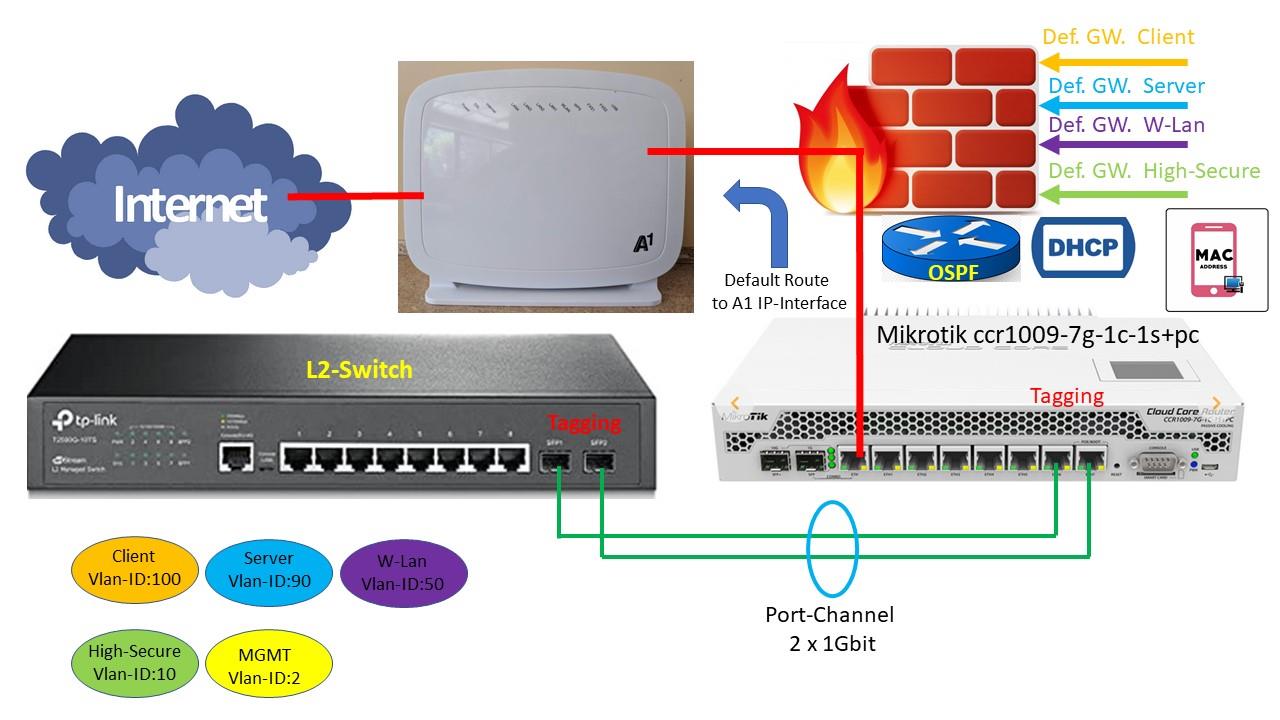

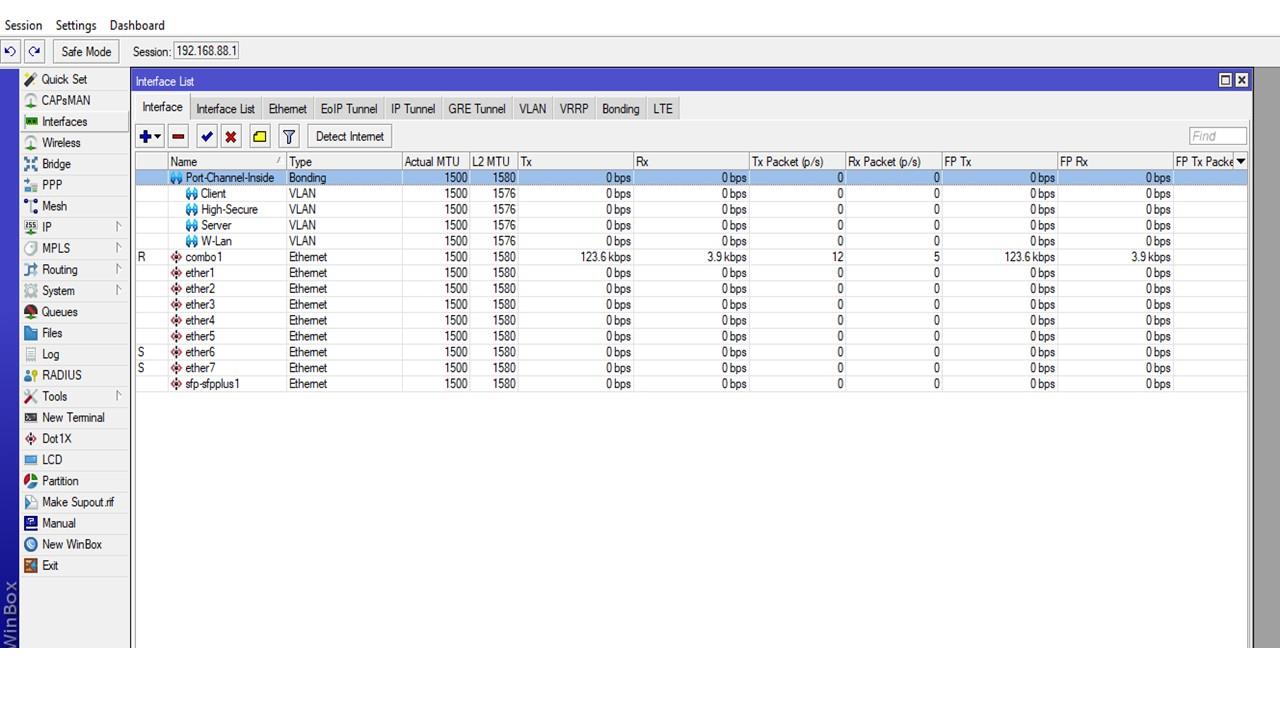

Hallo, wenn es um die Netzwerk-Sicherheit geht, dann kommt man mit L2-Switches nicht sehr weit. L2-Switches gibt es wie Sand am Meer. Ich bin der Meinung, dass es wichtig ist, eine L3 Struktur zu schaffen. Alle IP-Sessions der Subnetze müssen untereinander mittels einer Firewall mit einem strengen Firewallregelwerk zu überwacht werden. Der Zugriff vom Internet muss überhaupt streng geregelt werden! Auf allen Ethernetports am L2 Switch, deren TP-Kabel die Gebäudehülle durchdringen, ist eine MAC Access-Liste notwendig. DHCP-Server nur im Static-DHCP-Mode (MAC Address gebunden) konfigurieren. Ein Mikrotik Router bietet eine schöne "Spielwiese" in Bezug Netzwerk (von Layer-2 bis Layer-3).   |

||

|

||

|

Kennst du dich gut mit Mikrotik aus @Kleinermuk? Könnt ein bisschen Nachhilfe in den Basics brauchen, da ich quasi alles davon habe. Hast du eine andre Hardware Firewall? Pfsense oder Opnsense davor laufen? Modem im Bridge Modus oder so? Leider gibts keine aktuellen deutschen Tuturials. Und ich muss mal endlich Capsman auf die Reihe bringen. Hab jetzt 2 jahre nichts getan. Hab auch keine Zeit mehr, seit der kleine da ist. Zumindest kein ganzes We. Was ist Static Dhcp? Mikrotik kann ja gar kein Mac Adressen Filtering oder?. Leider doch ein paar Fragen. Vielleicht kannst du Licht ins Dunkle bringen. War schon kurz davor, dass ich alles verkaufe und umsteige, weil alles so komplex ist. Danke Andi |

||

|

||

|

eventuell hilft das ein wenig bei der "verbrauchsdiskussion". ich habe 3 unmanaged switches (2x24, 1x16), einen poe switch (8 Port), einen multiwan router und einen raspberry laufen. die verbrauchen im gesamten gerade mal 45w. der stromverbrauch bei den meisten geräten wird sich denk ich mal im rahmen halten. das argument kann man wirklich vernachlässigen. der traffic innerhalb des netzwerks wird bei den meisten nicht wirklich sonderlich hoch sein, also wird es auch kein problem sein, wenn sich 2-3 geräte einen switch teilen. was jedoch schon einfluss haben kann, wenn der "kleine" switch ein klumpat is |

||

|

||

|

mit Static DHCP wird wohl gemeint sein, dass man DHCP Adressen an MAC addressen binden kann. was den vorteil bringt, dass der client - sofern er sich im selben subnetz befindet - immer die gleiche ip adresse bekommt und zusätzlich dass nur an registrierte mac addressen ip addressen vergeben werden. erhöht natürlich die sicherheit, da keine unregistrierten mac addressen ip adressen vom dhcp server bekommen |

||

|

||

|

Da gebe ich dir schon recht dass es jetzt nicht so schlimm ist, aber wie du sagst kommt es natürlich auf die Hardware und darauf an wie die Leute die Geräte anschliessen. Ich war eh nett und habe als Beispiel einen 1000er Switch genommen, spielt man das ganze mit eine 100er Switch wird es schon interessanter. Die Anforderungen ans Netzwerk im privat Bereich steigen auch ständig... ich denke da an NAS als Zentralen Speicher, IP Kameras, Videostreaming im lokalen Netzwerk, viele WLAN Geräte auf einen AccessPoint, usw... wenn da irgendwelche Klumpat Switch in Serie angeschlossen werden wirst du das schon bemerken. Vor ca. 25 Jahren waren 10 Mbps top, ich glaube da kommt man heute nicht mehr weit. Wie gesagt ich gebe dir schon recht wenn wir von 2-3 Geräten und einen 1000er Port sprechen wird es für die meisten kein Problem geben, aber ich würde mein Netzwerk nicht schon fix mit solchen Konstruktionen planen. Habe selber den Fehler im Wohnzimmer gemacht und dort jetzt einen Switch hängen, hatte da irgenwie bei der Planung ein Blackout. 😊 Wie gesagt ich verbinde halt alles gerne mit einen Kabel wenn es möglich ist und da kommt man auf einige Geräte. (Fernseher, SAT-Receiver, Spielkonsole, FireTV, A1TV, BlueRay-Player, Denon-AVR), ist aber da nicht so schlimm weil hier natürlich nicht alle Geräte gleichzeitig Traffic verursachen. Wie beim gesamten Hausbau sollte man auch da gut planen. |

||

|

||

|

@heinzi00 ich bin auch von der fraktion "a kabel is a kabel". ja wir sind einer meinung, dass die Anforderungen im Heimbereich definitiv steigen. ;) eigentlich wär das ganze thema "IT Infrastruktur" einen eigenen Thread schon wert. da man sich heutzutage bereits bei der Hausplanung mit der Thematik befassen sollte um für die Zukunft fit zu sein. Leider merke ich selbst noch in meinem Umfeld, dass das Thema mehr oder weniger belächelt wird. Ich will da jetzt auch gar net wirklich zu weit ausholen, da es sonst eine Themenverfehlung wird. Es freut mich, dass von den meisten hier das Thema doch sehr ernst genommen wird und es auch angeregte Diskussionen darüber gibt. |

||

|

||

|

@Kleinermuk : Genau so etwas habe ich befürchtet. Speziell bei dem Thema Netzwerksicherheit gibt es Aufholbedarf. Kabel ist ein Kabel Darum war auch meine Idee jedes System voneinander physisch zu trennen • Smarthome (Alarm, Roomcontrols, Sensorik, Wetterstation) • Internet: Multimedia Station, Access Points • Simples Heimnetzwerk zu Sicherung von Daten (noch keine Ahnung wie das am einfachsten zum realisieren ist) => 3 x Patchfeld, 3 x Switch So hätte ich die Sicherheit, dass sich kein System gegenseitig sieht. EIne Idee zum Datenaustausch (Wetter, Öffiplan, Verkehr) ist eine 'DMZ' einzurichten bei der eine verschlüsselte Datei liegt. Das Smarthome hat nur Zugriff auf diese Datei . Diese muss dann richtig geparst und interpretiert werden. |

||

|

||

|

@kleinermuk Das ist overkill, speziell in einem EFH. Das geht über VLAN auch. Der Sinn von VLANs ist, dass zwischen ihnen keine Kommunikation möglich ist, und das ohne Firewall. Najo, und für jedes neue Device im Netzwerk erstellst ein Service ticket zum Netzwerkadministrator für die Einrichtung/Freischaltung  Das stimmt. Aber für einen Laien ist das nicht zumutbar und auch übertrieben, wenn man das ned grad als Hobby sieht  Dass jedes Device anhand seiner MAC Adresse eine bestimmte IP Adresse zugewiesen wird. Bin mir ziemlich sicher, dass Mikrotic das kann. Hat aber den Nachteil, dass jedes Device fix konfiguriert sein muß...was ich mir zb. für ein Gäste WLAN oder wenn jemand zu Besuch kommt, mühsam vorstelle --> siehe Service Ticket an den Netzwerkadmin  Genau das meinte ich. Irgendwann verliert man die Lust daran. Zweites Problem ist, sobald du mal nicht verfügbar bist, kann das kein anderer (leistbarer) bedienen. |

||

|

||

|

Genau diese Funktionalität bietet VLAN, nur eben virtualisiert  Was machst du, wenn du draufkommst, dass du gerne noch zusätzliche (V)LANs hättest? Jedes mal ein neues Patchfeld/Switch kaufen? Es ist auch zu beachten, dass der Router meistens nur 4 Ports hat. Das wird nicht funktionieren. Die meisten deiner beschriebenen Geräte benötigen einen Zugang zum Internet um zb. Software Updates machen zu können. |

||

|

||

|

Hallo hartbau, hier gibt es dazu Erfahrungen und Preise: Aufteilung Netzwerkswitch |

||

|

||

|

Ja die Software-Updates. Da die meisten Geräte aus Bequemlichkeit nur über WLan mit dem Benutzer sprechen dürfen, muss ich in regelmäßigen Abständen (wäre das erste Mal) den Zugang ermöglichen, dann Updaten, dann wieder deaktivieren. Einzig die Wärmepumpe und die Logik zum Wechselrichter stellt eine physische Schnittstelle bereit. Wird wahrscheinlich auf einen managed Switch hinauslaufen (+1 Baustelle). Einzige Schwachstelle ist der Funktaster vom Hörmann. Wenn ich dem auch noch ein eigenes Protokoll aufzwingen könnte. |

||

|

||

|

Zwei Dinge die aus Sicherheitssicht überhaupt nix bringen: Nein, das ist nicht notwendig. Wenn ein Angreifer physischen Zugang zum Ethernet hat, dann hilft die Whitelist auch nicht mehr (der Angreifer stellt dann die passende MAC-Adresse auf seinem Gerät ein und ist drin). So habe ich das Jahre lang bei meinem Ex-Arbeitgeber gemacht, wenn ich mal ein anderes Gerät als meinen Laptop, dessen MAC freigeschalten war, an die Netzwerkdose gesteckt habe  Auch das bringt für sich alleine keine zusätzliche Sicherheit. Der Angreifer kann ja einfach eine statische IP nutzen bzw., wie oben beschrieben, eine gültige MAC-Adresse wählen. Die Infos kriegt man sehr einfach per Sniffen heraus. Unterstützend ist static DHCP natürlich schon sinnvoll. Ja, das würde was bringen. Ich könnte das zwar, aber der Aufwand steht ja in absolut keiner Relation zum Nutzen. Das muss ja dann laufend angepasst werden, wenn man mal ein neues Gerät ins Netzwerk bringt oder irgendeinen neuen Dienst nutzen will. Da müsste ich ja zuhause extra einen IT-Admin anstellen  Und 90% der User können das sowieso nicht. Und 90% der User können das sowieso nicht. Auch da bin ich bei dir. Wobei "vom Internet" weniger das Problem ist, als "ins Internet". Man hat die Geräte eh hinter einem NAT, also ein Zugriff vom Internet aus ist ja erstmal nicht möglich. Das Problem sind Geräte, die eine Verbindung "ins Internet" aufbauen und über die dann z.B. ungewollte Infos rausgeschickt werden oder über die dann ins Heimnetzwerk zugegriffen wird. Ich habe daher allen Geräten, die keinen Internetzugang brauchen (IP Cams, Videosprechanlage, die Smarte Lampe die per WiFi konfiguriert wird) den Zugang am Router gesperrt (da nützt static DHCP  ). Das ist bei der FritzBox mit ein paar wenigen Klicks gemacht. ). Das ist bei der FritzBox mit ein paar wenigen Klicks gemacht. Geräte, die ins Internet müssen nicht aber ins Heimnetzwerk (Fire TV Sticks) sind in einem eigenen VLAN. Oder falls WiFi-Zugang, nutzen sie das Gäste-WLAN das vom normalen WLAN getrennt ist (das machem die UniFis quasi automatisch). Vom Aufwand her waren das ein paar Minuten, die ich investiert habe. Für mein EFH mehr als ausreichend, solange es draußen immer noch Millionen ungeschützter Geräte gibt, die ein leichteres Ziel abgeben. Ist das eine bekannte Schwachstelle bzw. kennst du hier schon konkrete Angriffe? Ist auch wieder so eine Sache des Verhältnisses zw. Aufwand und Nutzen. Ansonsten: hat das Tor einen Binäreingang oder Relay, das zum Öffnen/Schließen gesteuert werden kann? Da könntest du deine selbstgebaute Funkfernbedienungssteuerung anschließen. Und selbst wenn nicht, muss es irgendwo eine geschaltete Leitung geben, wo du deinen eigene Steuerung einsezten kannst. Sicher deutlich leichter, als am Hörmann Sender selbst anzusetzen.

|

||

|

||

|

[ref]chrismo:64416_3#613254[/ref] Ich glaube schon, dass es den gängigen Normen für Funkübertragung. Meine Erfahrung beruht auf einen Versuch ~2015. Da habe ich bei einem Weinhauer (8-Sektionaltore) versucht ein System aufzubauen bei der und seine Mitarbeiter bequem das richtige Tor öffnen kann. Sowie eine Arte "Zeitschaltuhr" für bestimmte Taster, da es auch gleichzeitig mit dem Wohnaus verbunden war. Damals wurden alle Informationen des Handsensor (Hardware-ID) im Funktelegram verpackt. Mit einem mehrmaligem "sweep" über den Frequenzbereich und Tastzustände (sowie Metainfos des Telgrams aus dem Internet), konnte ich ohne Probleme meinen billigen Funksensor die Codes und den Sendestandard übergeben. Siehe da, Tor geht auf ohne das eigentliche Gerät auf der Basisstation anzumelden. Ich muss die Platine mal wieder suchen und mit den Motoren von 2020 ausprobieren. Glaube aber, dass sich das um Kinderkrankheiten gehandelt hat. Das wäre die einfachste Methode. Ich habe dort schon zwei Wipptaster, den Codetaster und meinen NFC-Print angeschlossen. Dann müsste ich bei der Auswerteeinheit auch noch ein Funkmodul miteinbauen (>10m, >20m?). Die Hörmann-Handtaster kann man relativ leicht umlernen. |

||

|

||

|

So einfach gehts heute nicht mehr. Die Übertragung ist verschlüsselt. Ich will dir nicht zu nahe treten, aber warum willst du mit deinem "Laienverständnis" die Sachen nachbauen, die es schon gibt und von großen Firmen mit entsprechendem Ressourceneinsatz (weiter)entwickelt werden? Von Hörmann gibts sogar eine App, mit der man die Antriebe mit Handy steuern kann...neben einer standardisierten Schnittstelle für die div. Haussteuerungsprogramme ala Homematic usw. |

||

|

||

|

Heutzutage hat ja jeder irgendeine App. Bei vielen Firmen werden solche Entwicklungen ausgelagert, da ihre Kernkompetenz woanders liegt. Statusmeldungen des Hauses würde ich mir selber basteln und vielleicht einmal schön am Handy oder Tablet anzeigen lassen. Das Funkrad will ich natürlich nicht neu erfinden, da würde ich schon die Funkheit vom Tor verwenden. Zwischen den Relays am Motor und den ganzen Öffnern sitzt mein Print. Mit dem kann ich einfacher auf meine Haussteuerung zugreifen. Ich habe bemerkt, dass bei fast allen Gewerken die Busschnittstelle (KNX,...) ein unverschämt teures Extrateil ist. Oder das Protokoll für die meist einfache serielle Schnittstelle auf den Geräten wird sehr schwer zugänglich gemacht (Velux, Nibe, Miele, Viessmann). Zum Thema: Ich werde einen managed Switch einbauen. Die Netzwerke mit VLan aufbauen und die Ports separat verwalten. Offenes Thema ist dann nur noch die Firewall auf dem Switch oder zwischen den VLans. Bezüglich Installation hole ich mir Beistand von einem unserer Netzwerkgurus in der Arbeit. |

||

|

||

|

Ist zwar etwas offtopic, aber ich hab einfach den Tasterkontakt vom Antrieb auf einen KNX Aktor gelegt. Und bei den Toren jeweils einen billigen Reedkontakt auf einen KNX Binäreingang. Kostet in Summe keine 50 Euro. |

||

|

||

|

Deswegen auch der Zwischenprint. Auf diesem sind auch kommerzielle Elemente verschraubt. Alles braucht man auch nicht selbst machen |

Beitrag schreiben oder Werbung ausblenden?

Einloggen

Einloggen

Kostenlos registrieren [Mehr Infos]

Kostenlos registrieren [Mehr Infos]